1) Open a command prompt as admin, then type the following:

bcdboot C:\windows /s C: Hit Enter. This command places boot files on the C: partition which is your windows. 2) Now open disk management, right click C: and click Mark active. Right click System reserved and click Mark Inactive (unless its already showing inactive). Reboot. Once all this is successfully completed, use partition wizard boot cd to delete system reserved and pull E: to the left to use up all the space on the disk. |

| My System Specs |

Chủ Nhật, 30 tháng 4, 2017

Windows 7: System Reserved partition on wrong drive - how do I move it?

Thứ Bảy, 15 tháng 4, 2017

Huonh dan cai gcafe xxx

khi cài đặt chúng ta cần có 1 chút cấu hình như sau: cài Driver lan rời và onb nếu chưa có, cài đặt IP cho các Lan, khuyến khích dùng 2 rời 1 onb, thứ tự IP tham khảo: card onb 192.168.1.254, rời .252 & .251 tùy vào bạn thích (mình ko dùng .253 vì camera có rồi ). Phân chia cho các IP như sau: .254 dùng để kéo ổ Game, ra net cho server, kết nối csmclick nói chung liên quan đến Game (GcafePro); IP .252 & .251 dùng để cân bằng tải cho Boot client (Diskless)

Tiếp tục cài đặt và crack Gcafe: có các file đã tải về (1. DiskLessServer2.2.0.0.exe, 2. NetDisk(5.4.1.0).exe, 3. NBMS_Server.exe, 4. barserver.db)

Thứ tự cài đặt như trên đến file 3 thôi, 4 là dùng để crack

1. Cài đặt DiskLessServer2.2.0toàn tiếng tàu, click vào file để cài đặt tiếng tàu kệ nó cứ nút ".....(N)" là click vào, đến lúc chọn ổ đĩa Image thì đưa đến đường dẫn ổ đĩa "E:/" đã phân vùng ở trên "Bước 1" , chọn ổ Writeback đưa đến ổ "F:/" rồi "...(N)" >>> ....(O) là xong cài đặt, đợi nó nhận lan

Các bác tự chỉnh hoặc để mặc định nếu là: 192.168.1.251 thì ok còn 254 thì đổi lại hình bên dưới, nhấp chuột vào icon nhỏ góc phải màn hình (tô đỏ) Xem file đính kèm: 2554 , tiến hành chọn card mạng chính và phụ như hình

Xem file đính kèm: 2555 hoặc tùy ý cũng được, xong nhấn "Lưu"

2. Cài đặt NetDisk(5.4.1.0).exe

Cái này dễ, tiếng Anh, cứ Next - OK là được

3. Cài đặt NBMS_Server.exe (GcafePro kết nối ổ Games)

Cài đặt bình thường cái này cũng dễ

Sau khi cài đặt ta tiến hành crack

Nhấp chuột phải vào icon GCafePro Control Panel ngoài desktop chọn >>> Properties >>> Open Fle Location >>> Mở dbbackup >>> Tiếng tàu chọn nút "...(N)" >>> nút "...(O)" (lưu ý: không tắt pm dbbackup nhé!

Copy file "4.barserver.db" vào đường dẫn sau: "C:\Program Files (x86)\gcafepro\Backup\...thời gian bạn tạo Backup...\Data" . Ghi chú: ...thời gian bạn tạo Backup...là thư mục vừa nãy tạo Backup tùy vào bạn tạo ngày nào thư mục có tên: 20151004....

Tiếp tục chọn nút "....(R)" để backup lại, chọn thư mục và file, chọn "(O)" là xong phần crack

Bổ sung thêm vài dòng vào Host để chống check key cho yên tâm

Mã:

127.0.0.1 123.30.104.111 127.0.0.1 www.icafe8.com 127.0.0.1 auth.icafe8.net 127.0.0.1 gcafepro.vn 127.0.0.1 www.gcafepro.vn 127.0.0.1 www.gcafepro.com 127.0.0.1 www.gcafepro.com.vn 127.0.0.1 www.gcafepro.com.vn 127.0.0.1 garena.icafe8.net 127.0.0.1 www.gcafepro.com 127.0.0.1 www.icafe8.com

*Phần cấu hình Bootrom:

1. Disklees:

Chọn thư mục cài đặt Diskless: nhấp chuột vào >>> config (mở bằng notepad), chỉnh sửa dòng Language=vietnamese

Chúng ta đã có Diskless tiếng Việt, tuy chưa hóa hết nhưng dùng cũng tốt

Giải nén Image Win7-64bit đã tải ở trên vào ổ E:/Image/....

Mở Diskless lên, đăng nhập vào >>> Quản lý Image >>> Chọn đường dẫn tới ổ E:/Image... >>> W7.s3db >>> OPEN >>> Xong rồi

chọn >>> Tạo máy trạm >>> Chọn như hình

hoặc tùy ý thí chủ (hướng dẫn cho dễ và theo hệ thống)

2. GcafePro (quét ổ Games cho client nhận) cài đặt cache ở đây mình dùng phần mềm Primocache-Crack Full

Mở GcafePro... IP:192.168.1.254, đăng nhập vào >>> Nhóm máy trạm (có thể chỉnh sửa, đổi tên, xóa) >>> Xóa máy trạm

Vào Quản lý máy trạm >>> Tạo máy trạm >>> Cấu hình như tạo máy trạm Diskless

- Chọn 1.Game Disk >>> 2.Sửa >>>3.Các thiết lập tùy hỷ >>> 4.Thiết lập cache >>> nếu ko dùng pm Primocache thì chỉnh ở đây (Ram 20Gb thì lấy 11Gb hoặc 12Gb, image sẽ lấy 5Gb, tính tiền lấy 4Gb , tùy thí chủ nếu có 8Gb thì đương nhiên không thuộc bài của tại hạ, đang nói là Tính tiền+Server) chịu khó đọc tiêu đề

Chọn SSD làm cache nếu Ram ít, chọn ổ (E:/) để làm ổ cache SSD (Lưu ý: dùng Primocache ko cần cache SSD)

Tiếp theo mở All máy trạm lên

-Tiếp tục chọn nhóm vừa mới chỉnh sửa....bằng Ctrl+A hoặc rê chuột chọn hết

(Mình đang cho boot được lên hết win nhé! ko lên thì tính sau) chọn như hình, rồi nhấp phải chuột >>> Lấy địa chỉ MAC >>> Bắt đầu quét

Xong rồi, đã nhận MAC cho client nhận ổ Games

* Lưu ý: có thể chỉnh sửa lại tên máy trạm ở trong Diskless là 2 tiền tố...trong bài thì là MAY-001 thì làm xong phần Lấy MAC có thể đổi thành MAY-01 chỉ có 2 tiền tố cho đỡ rối mắc nếu chỉ có 99 máy thôi còn 100 máy thì đương nhiên là 3 tiền tố rồi...

>>>>> Các bác lưu ý: chỗ này mình có thể tạo 1 File TXT bằng notepad để lưu dự phòng MAC cho PC khỏi mất công mở máy quét. Làm như hình dưới

Mẫu file có dạng như hình, nên làm 1 cái cho Games 1 cái cho Diskless lấy

Sau khi chọn hết các máy trạm trong nhóm, nhấp phải chuột >>> Lấy địa chỉ mác >>> Nhập từ File >>> Đưa đến đường dẫn lưu file TXT

Dùng cho Diskless: sau khi Tạo máy trạm xong >>> Xác nhận >>> làm theo hình >>> Chọn đường dẫn file TXT

Hầu hết tất cả các main đều boot rất tốt trên Image của bác MINHTRI , net mình chỉ có các cấu hình sau: G41 Giga, H61 Giga, Intel DH-67-BL, AMD (Biostar, Giga, MSI, Asus- Từ A4 >>> A8), H81 MK-Plus Asus, VGA rời thì có Nividia+ dòng onb AMD thôi, tất cả các em đang dùng chung một nhà, chưa thấy có đụng hàng gì hết

* Bước 4: cài đặt cache cho Game và Image bằng phần mềm Primocache: có bài hướng dẫn trên diễn đàn rồi ở đây mình xin tóm lại

Trước hết phải đảm bảo rằng pm Gcafepro và Diskless cache Game & Image là 0

Gcafepro có hướng dẫn rồi, còn Diskless thì làm như sau: mở Diskless lên >>> Quản lý server >>> chuột phải server >>> Thiết lập cache >>> Cache cho hệ thống Diskless = 0

* Từ file tải về có PrimoCache.Srv 2.0.0_patch crk.rar giải nén ra PASS: longdichlong , chạy file setup để cài đặt, xong chép đè 2 file crack vào thư mục đã cài, khởi động lại máy tính và thưởng thức món ngon miễn phí......Quên người share món này rồi,,,,,, thông cảm nhé thớt!

Chọn >>> Create a new cache task >>> Chọn ổ D:/ và ổ E:/ cache chọn 16..Mb cho All, còn lại mặc định. Thử Game đột kích xem thế nào nhé!

*Bước 5: cài đặt CSMServer tính tiền

Trước tiên tắt Firewall và UAC đi

Tải phần mềm từ trang chủ: http://csm.zing.vn

MySQL cài đặt trước và đến CSMserver, đăng ký như BT, nhớ là backup dữ liệu máy tính tiền trước sau đó copy ra chỗ nào tiện để giờ mình lấy lại cho nhanh

Ở máy trạm cài CSMClient IP trỏ về máy chủ là IP: 192.168.1.254 hoặc cái nào cũng được đã cài ở bước 1 nhé thí chủ.

Chú ý: nên cài đặt driver đầy đủ cho server, VGA, chipset, Audio, .... để tính tiền chạy ổn định hơn

Bài viết chỉ có vậy thôi, còn chuyện úp Image lên thì thí chủ nên tìm trên diễn đàn nhé, tránh chồng chéo nhiều quá rối mắt,bài này giả định là boot ngon trên image bác Minh Trí cao thủ

Có gì góp ý mình từ từ trao đổi nhé các bác!

DaHeo: philuan1008 >>> Phây Bút: Luân Liều Lĩnh >>> Da Lô: 01212.95.91.95

Thứ Tư, 5 tháng 4, 2017

Creating a Simple pfSense Bridge

Creating a Simple pfSense Bridge

Thứ Ba, 4 tháng 4, 2017

Alt tab clasic

Option One

Using a REG File Download

1. To Have ALT+TAB with Classic Icons

A) Click on the Download button below to download the file below.

Alt+Tab_Classic_Icon.reg

B) Go to step 3.

2. To Have ALT+TAB with Thumbnail Previews

NOTE: This is the default setting.

A) Click on the Download button below to download the file below.

Alt+Tab_Thumbnail_Previews.reg

3. Click on Save, and save the .reg file to the desktop.4. Right click the downloaded .reg file and click on Merge.

5. Click on Run, Yes, Yes, and OK when prompted.

6. Log off and log on, or restart the computer to apply the changes.

7.When done, you can delete the downloaded .reg files on the desktop if you like.

Option Two

Manually in Registry Editor

1. Open the Start Menu, then type regedit in the search boxand press Enter.

2. If prompted by UAC, click on Yes.

3. In regedit, go to the location below. (see screenshot below)

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer

4. To Have ALT+TAB with Classic Icons

A) In the right pane of Explorer, right click on a empty space and click on New and DWORD (32-bit) Value. (see screenshot below)

B) Type in AltTabSettings and press enter. Right click on AltTabSettings and click on Modify. (see screenshot below)

C) Type in 1 and click on OK. (see screenshot below)

D) Go to step 6.

5. To Have ALT+TAB with Thumbnail Previews

NOTE: This is the default setting.

A) In the right pane of Explorer, right click on AltTabSettings and click on Delete. (see screenshot below)

B) Click on Yes to confirm deletion. (see screenshot below)

6. Close regedit.7. Log off and log on, or restart the computer to apply the changes.

That's it,

Shawn

Chủ Nhật, 2 tháng 4, 2017

Setup a pfSense 2.0 firewall when default gateway is on a different subnet

.

.

[root@fc6-pmx ~]# route add default gw 192.168.23.254 SIOCADDRT: Network is unreachable

[root@fc6-pmx ~]# route add -host 192.168.23.254 dev eth0 [root@fc6-pmx ~]# route add default gw 192.168.23.254

[root@fc6-pmx ~]# route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 192.168.23.254 0.0.0.0 255.255.255.255 UH 0 0 0 eth0 10.0.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0 0.0.0.0 192.168.23.254 0.0.0.0 UG 0 0 0 eth0

Differences with the 1.2.X config

Schema

- 192.168.23.254 is the default gateway given by my provider.

- 10.0.0.0/24 is the IP block given by my provider. I assign it to my DMZ.

- 192.168.1.0/24 is a for a virtual LAN, to put machines that help to configure and manage the FW and servers in the DMZ.

The gateway trick

route add -net 192.168.23.254/32 -iface em0 route add default 192.168.23.254

route del default 192.168.23.254 route del -net 192.168.23.254/32 -iface em0

The WAN interface

The DMZ interface (OPT1)

The LAN interface

Setup the Proxy ARP

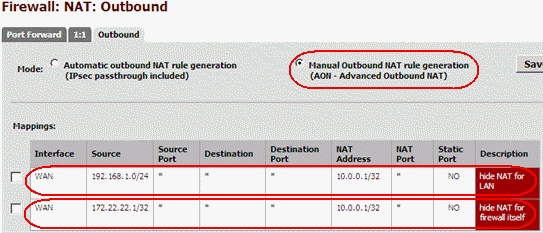

Masquerade the source address

The gateway: trick part 2

The DMZ zone (OPT1)

The LAN zone

The final touch

Add IP fail-over

Advantages of this configuration

- this config provide a zone for your hosts in your DMZ and your LAN with usual network settings (a gateway in the same LAN subnet).

- this config is based on routing instead of NAT, this avoid problems with NAT sensible protocol like: ftp, pptp, ...

- NAT drops connection if no packets are going through for too long. Routing don't and don't require any keep alive plaster!

- the hosts in your DMZ use the public IP addresses, this make things simple and avoid confusion.

- LAN access your DMZ using public IP addresses.

- no need to define NAT rules, only the filter rules are required.

- reduce the MEMORY and CPU usage of the firewall.